UAC

Один из моментов, в которых я коснусь конкретной технологии. Просто потому, что это та самая технология, шумиха вокруг которой поднята из-за неверного понимания ее предназначения, ее возможностей и сценариев ее использования. Непонимание это, как мы полностью согласились с Вадимсом Подансом, вина целиком и полностью компании Microsoft. Они не смогли донести до общественности простые достаточно истины. Впрочем, и обчественность хороша. Лишь бы обгадить светлое дело

Один из моментов, в которых я коснусь конкретной технологии. Просто потому, что это та самая технология, шумиха вокруг которой поднята из-за неверного понимания ее предназначения, ее возможностей и сценариев ее использования. Непонимание это, как мы полностью согласились с Вадимсом Подансом, вина целиком и полностью компании Microsoft. Они не смогли донести до общественности простые достаточно истины. Впрочем, и обчественность хороша. Лишь бы обгадить светлое дело коммунизма защиты информации. =) Потому на данный момент сложились два радикальных мнения на UAC:

1) UAC это то, что необходимо выключить немедля.

2) UAC защищает от взломов, хулиганов, тайфунов, землетрясений и бородавок, а так же помогает в любви.

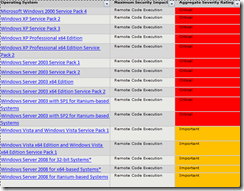

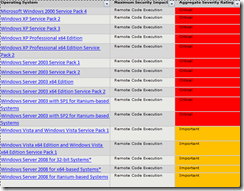

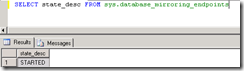

Я постараюсь, как всегда, плюнуть посередине, так что получайте мой взгляд. Данный функционал не защищает Ваш компьютер. У него нет такого назначения. Так же, как нет такого назначения у NAP – он не несет с собой никакой активной защиты. Наличие UAC просто-напросто позволяет наиболее удобным пока способом из всех, мне известных, реализовать принцип наименьших привилегий. Плюс к этому даже администратору оно по умолчанию обрезает привилегии (что вовсе не является оправданием работы из-под оного администратора). Плюс к этому наблюдаются некоторые побочные эффекты. Например, на момент публикации вот этого моего сообщения не было известно ни одного руткита, который устанавливался бы при включенном UAC. А если посмотреть на последний бюллетень по безопасности от MS, то выяснится еще такая картинка (кликабельно): Как видим, уязвимость везде, кроме Vista и Server 2008 оценена как Critical. При чем, если почитать оный бюллетень внимательно, то выяснится, что именно UAC’у Vista и Server 2008 обязаны снижением уровня опасности до Important. Так что штука достаточно полезная и сама по себе.

Как видим, уязвимость везде, кроме Vista и Server 2008 оценена как Critical. При чем, если почитать оный бюллетень внимательно, то выяснится, что именно UAC’у Vista и Server 2008 обязаны снижением уровня опасности до Important. Так что штука достаточно полезная и сама по себе.

Однако, в этой серии я взял за правило ругать технологии, а не хвалить их. Продолжаем в том же духе. Итак, недостатки.

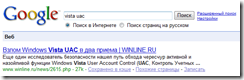

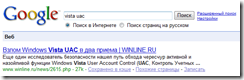

1) если его отключить, он не будет работать. «так это… того… если антивирус отключить, то он тоже не будет работать»,- возразите Вы. Да так-то оно так. Только когда я гуглю название антивируса, то первым выскакивает сайт компании, а в случае с UAC первым идет

дадада, первыми идут разные “взломщики UAC”. На втором месте UAC Step By Step Guide от Microsoft, на третьем информация о том, что UAC создан для того, чтобы раздражать пользователей. На 4м почетном месте та самая моя статья. А дальше в перемешку советы как эту функцию отключить и почему этого делать вроде бы как и нельзя. Учитывая, сколько пользователей попало ко мне на блог по различным сочетаниям слов “Vista”, “UAC” и “отключить”…

Мало того, ативирусы научились быть практически незаметными, а UAC нет. Потому неподготовленному пользователю он якобы мешает, отчего он и начинает попадать на мой блог ;)

2) в случае, когда UAC работает по стандартной схеме, а не так как предложил Артем Проничкин в одном из комментариев к моему прошлому сообщению на тему UAC, то есть у пользователя есть доступ к учетной записи с административными привилегиями… короче, в этом случае именно пользователь определяет, что разрешить запускать, а что не разрешать. А пользователь, как мы давно уже выяснили, это обычно слабое звено. То есть вполне может решить, что вот именно эту музыкальную открытку в формате .exe ему следует запустить.

3) Если вредоносная программа уже на компьютере и работает, то, насколько я понял из объяснений того же Артема, ей ничего не стоит влезть в административную сессию с повышенными привилегиями, когда пользователь ее начнет.

Итак, я пока закончил свою серию публикаций про недостаточность многих технических и прочих средств обеспечения безопасности самих по себе. Вроде бы ничего не забыл. Если забыл – дайте знать – исправлюсь. =)

Ссылки на публикации серии:

Часть 1: вводная

Часть 2: антивирус

Часть 3: Firewall

Часть 4: SSL

Часть 5: VPN + обновления

Часть 6: процедуры и регламенты + принцип наименьших полномочий

Часть 7: резервное копирование

Часть 8: контроль доступа и биометрия

Часть 9: шифрование

Предположим, что Ваши данные все-таки украли. После этого, если Вас волнует, конечно, конфиденциальность данных больше, чем их доступность, возможны два варианта:

Предположим, что Ваши данные все-таки украли. После этого, если Вас волнует, конечно, конфиденциальность данных больше, чем их доступность, возможны два варианта:

изменения неконфиденциальной части и/или ОС не получится.

изменения неконфиденциальной части и/или ОС не получится. i. Шифруется только то, что нужно – падение производительности так же, как и в первом случае, минимальное.

i. Шифруется только то, что нужно – падение производительности так же, как и в первом случае, минимальное.

«Мы установили лучшую систему контроля доступа, самую дорогую систему видеонаблюдения и наняли лучшее охранное агентство для обеспечения физической безопасности»

«Мы установили лучшую систему контроля доступа, самую дорогую систему видеонаблюдения и наняли лучшее охранное агентство для обеспечения физической безопасности» являются, увы, так же малым утешением. Да, их все труднее и труднее обмануть, но… Есть одно маленькое но. Трудно это сделать, имея крайне ограниченные сроки, нежелание разломать ноутбук, на котором хранятся защищенные данным средством данные и не хочется, чтобы кто-то догадался, что произошел взлом. Короче, от любопытных домочадцев или еще более любопытных сослуживцев. На худой конец, от случайного воришки, для которого ценность самого ноутбука неизмеримо выше, чем стоимость данных на нем. Но от злоумышленника, который целенаправленно «увел» именно Ваш ноутбук (а потому уже давно владеет Вашими отпечатками пальцев – это несложно, если оно ему нужно), обладает определенными временными, финансовыми и техническими ресурсами, а главное – головой…. От такого вора эти технологии не спасут. Просто потому, что ему не нужно будет сохранять целостность устройства, а потому он может обманывать не датчик, который обмануть моет быть и впрямь не просто, а те

являются, увы, так же малым утешением. Да, их все труднее и труднее обмануть, но… Есть одно маленькое но. Трудно это сделать, имея крайне ограниченные сроки, нежелание разломать ноутбук, на котором хранятся защищенные данным средством данные и не хочется, чтобы кто-то догадался, что произошел взлом. Короче, от любопытных домочадцев или еще более любопытных сослуживцев. На худой конец, от случайного воришки, для которого ценность самого ноутбука неизмеримо выше, чем стоимость данных на нем. Но от злоумышленника, который целенаправленно «увел» именно Ваш ноутбук (а потому уже давно владеет Вашими отпечатками пальцев – это несложно, если оно ему нужно), обладает определенными временными, финансовыми и техническими ресурсами, а главное – головой…. От такого вора эти технологии не спасут. Просто потому, что ему не нужно будет сохранять целостность устройства, а потому он может обманывать не датчик, который обмануть моет быть и впрямь не просто, а те  устройства и программы, которые сверяют полученный от устройства сигнал с зашитым образцом. И это уже будет, возможно, намного проще. Я уже не говорю о возможности просто подключиться к винчестеру, если он не зашифрован и просто удалить эту систему защиты нафиг… Или даже просто прочитать данные.

устройства и программы, которые сверяют полученный от устройства сигнал с зашитым образцом. И это уже будет, возможно, намного проще. Я уже не говорю о возможности просто подключиться к винчестеру, если он не зашифрован и просто удалить эту систему защиты нафиг… Или даже просто прочитать данные.  Сегодня ходил на пилотный экзамен 70-113. Можно не бросаться искать в каталоге – там его нет (то ли пока, то ли вообще). Реально это

Сегодня ходил на пилотный экзамен 70-113. Можно не бросаться искать в каталоге – там его нет (то ли пока, то ли вообще). Реально это

архисложная. И лучше уж и права ограничить и антивирус поставить и вообще не расслабляться. Для компьютеров, на которых обрабатывается суперважная информация, можно и нужно еще и отдельный контроль надо всем и вся, а вот за обычными порой так пристально не следят.

архисложная. И лучше уж и права ограничить и антивирус поставить и вообще не расслабляться. Для компьютеров, на которых обрабатывается суперважная информация, можно и нужно еще и отдельный контроль надо всем и вся, а вот за обычными порой так пристально не следят.