Артем Проничкин прислал мне тут интересный паззл (за что огромное ему спасибо): письмо, которое он считает вредоносным… Естественно, Артем прав, а мы с Вами сейчас попробуем разобраться, в чем тут собака порылась. Вот, собственно, само письмо (извините, но придется цитировать целиком, увы…):

Артем Проничкин прислал мне тут интересный паззл (за что огромное ему спасибо): письмо, которое он считает вредоносным… Естественно, Артем прав, а мы с Вами сейчас попробуем разобраться, в чем тут собака порылась. Вот, собственно, само письмо (извините, но придется цитировать целиком, увы…):

“From: Microsoft Update Center [mailto:securityassurance@microsoft.com]

Sent: Saturday, October 11, 2008 5:29 AM

To: Артём Александрович Проничкин

Subject: Security Update for OS Microsoft Windows

Dear Microsoft Customer,

Please notice that Microsoft company has recently issued a Security Update for OS Microsoft Windows. The update applies to the following OS versions: Microsoft Windows 98, Microsoft Windows 2000, Microsoft Windows Millenium, Microsoft Windows XP, Microsoft Windows Vista.

Please notice, that present update applies to high-priority updates category. In order to help protect your computer against security threats and performance problems, we strongly recommend you to install this update.

Since public distribution of this Update through the official website http://www.microsoft.com would have result in efficient creation of a malicious software, we made a decision to issue an experimental private version of an update for all Microsoft Windows OS users.

As your computer is set to receive notifications when new updates are available, you have received this notice.

In order to start the update, please follow the step-by-step instruction:

1. Run the file, that you have received along with this message.

2. Carefully follow all the instructions you see on the screen.

If nothing changes after you have run the file, probably in the settings of your OS you have an indication to run all the updates at a background routine. In that case, at this point the upgrade of your OS will be finished.

We apologize for any inconvenience this back order may be causing you.

Thank you,

Steve Lipner

Director of Security Assurance

Microsoft Corp.”

А еще в письме был аттачмент.

“Ну и что”,- скажете Вы - “письмо, как письмо”. И ошибетесь – письмо-то липовое!!! Нет, оно не было накарябано на липовой коре, оно просто поддельное. ;) И сделав, как оно предлагает, Вы в лучшем случае получите антивирусную тревогу (если Ваши антивирусные базы уже знают о таком вирусе), а в худшем посадите себе вирус.

Почему я так решил? Ну… Давайте начнем анализ. На первый взгляд, письмо как письмо и даже подписано реально существующим человеком (не стал возиться с PGP подписью, но подозреваю, что она тоже может показывать что-то осмысленное). Мало того, если бы такие письма рассылались, то он мог бы их и подписывать. Проблема одна – такие письма никогда не были бы и не будут высылаться. Причины для столь резких заявлений? Легко.

даже подписано реально существующим человеком (не стал возиться с PGP подписью, но подозреваю, что она тоже может показывать что-то осмысленное). Мало того, если бы такие письма рассылались, то он мог бы их и подписывать. Проблема одна – такие письма никогда не были бы и не будут высылаться. Причины для столь резких заявлений? Легко.

Причина 1.

В этом письме есть аттачмент. Ни одна, повторяю, ни одна крупная компания в здравом уме и трезвой памяти не станет сейчас рассылать что-либо из обновлений по e-mail. Тем более обновления безопасности. Это аксиома. Если Вам пришло обновление по почте – выкиньте его. Даже если сильно нужно. Лучше найдите его на сайте производителя. Этот сайт могут взломать, конечно, но это сложнее, чем отправить Вам такое письмо.

В этом письме есть аттачмент. Ни одна, повторяю, ни одна крупная компания в здравом уме и трезвой памяти не станет сейчас рассылать что-либо из обновлений по e-mail. Тем более обновления безопасности. Это аксиома. Если Вам пришло обновление по почте – выкиньте его. Даже если сильно нужно. Лучше найдите его на сайте производителя. Этот сайт могут взломать, конечно, но это сложнее, чем отправить Вам такое письмо.

Причина 2.

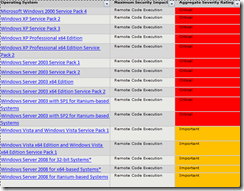

На самом деле мне бы хватило и первой причины, чтобы отправить письмо в утиль. Но, может Вы мне тоже не доверяете? =) Ок, может это и не совсем причина, но обновление, которое в одном флаконе правит “Microsoft Windows 98, Microsoft Windows 2000, Microsoft Windows Millenium, Microsoft Windows XP, Microsoft Windows Vista” и при этом, судя по отсутствию намеков на x64, для всех платформ… Размером меньше в 30кб… НЕ ВЕРЮ! =) Не говоря уже о том, что не приведена ни KB, которая описывает проблему безопасности лечимую этим обновлением ни вообще каких-либо сведений об уязвимости. Но и это еще не все. Перейдем к

Причина 3.

“Received: from ppp-58-9-13-229.revip2.asianet.co.th ([58.9.13.229]) by mail.winextreme.org with Microsoft SMTPSVC(6.0.3790.3959);

Sat, 11 Oct 2008 05:28:42 +0400

Received: from [58.9.13.229] by mx2.hotmail.com; Sat, 11 Oct 2008 08:28:39 +0700

Message-ID: <01c92b7b$5c859580$e50d093a@2J82WF>

From: "Microsoft Update Center" <securityassurance@microsoft.com>

To: <***@*****.***>

Subject: Security Update for OS Microsoft Windows

Date: Sat, 11 Oct 2008 08:28:39 +0700

MIME-Version: 1.0

Content-Type: multipart/mixed;

boundary="----=_NextPart_000_0006_01C92B7B.5C859580"

X-Priority: 3

X-MSMail-Priority: Normal

X-Mailer: Microsoft Outlook Express 6.00.2900.2670

X-MimeOLE: Produced By Microsoft MimeOLE V6.00.2900.2670

Return-Path: 2J82WF@hotmail.com”

Да-да-да. Заголовки. Поле To: я целенаправленно забипал, чтобы не кормить спамботов. Что в заголовках нас может не устраивать и подталкивать к мысли о том, что где-то нас хотят наколоть? Честно? Мало что. На самом деле только два факта, которые, на самом деле, один.

“Received: from [58.9.13.229] by mx2.hotmail.com; Sat, 11 Oct 2008 08:28:39 +0700

Return-Path: 2J82WF@hotmail.com”

Эти две строчки говорят о том, что письмо было отправлено через хотмейл, да еще и имя пользователя в HotMail было явно совершенно бессмысленным. Первый факт не говорит ни о чем, пока не вдуматься, что письмо должно быть как-бы официальным. А второй просто говорит, что отправлено оно было с аккаунта однодневки. И пусть Вас ни в коей мере не смущает, что HotMail – собственность MSFT. Если у меня в собственности есть домен komatozo.ru, то это не значит, что уведомления пользователям своей компании я буду отсылать с него.

Причина 4.

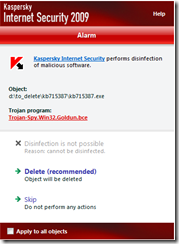

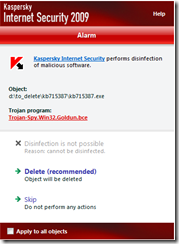

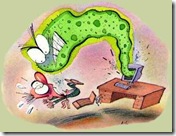

Ну и конечно же, сам аттачмент, который, если вспомнить мои невредные советы, покажет Вам вот такую вот ерунду:

А так да… Абсолютно нормальное письмо ;)

Предположим, что Ваши данные все-таки украли. После этого, если Вас волнует, конечно, конфиденциальность данных больше, чем их доступность, возможны два варианта:

Предположим, что Ваши данные все-таки украли. После этого, если Вас волнует, конечно, конфиденциальность данных больше, чем их доступность, возможны два варианта:

изменения неконфиденциальной части и/или ОС не получится.

изменения неконфиденциальной части и/или ОС не получится. i. Шифруется только то, что нужно – падение производительности так же, как и в первом случае, минимальное.

i. Шифруется только то, что нужно – падение производительности так же, как и в первом случае, минимальное.

«Мы установили лучшую систему контроля доступа, самую дорогую систему видеонаблюдения и наняли лучшее охранное агентство для обеспечения физической безопасности»

«Мы установили лучшую систему контроля доступа, самую дорогую систему видеонаблюдения и наняли лучшее охранное агентство для обеспечения физической безопасности» являются, увы, так же малым утешением. Да, их все труднее и труднее обмануть, но… Есть одно маленькое но. Трудно это сделать, имея крайне ограниченные сроки, нежелание разломать ноутбук, на котором хранятся защищенные данным средством данные и не хочется, чтобы кто-то догадался, что произошел взлом. Короче, от любопытных домочадцев или еще более любопытных сослуживцев. На худой конец, от случайного воришки, для которого ценность самого ноутбука неизмеримо выше, чем стоимость данных на нем. Но от злоумышленника, который целенаправленно «увел» именно Ваш ноутбук (а потому уже давно владеет Вашими отпечатками пальцев – это несложно, если оно ему нужно), обладает определенными временными, финансовыми и техническими ресурсами, а главное – головой…. От такого вора эти технологии не спасут. Просто потому, что ему не нужно будет сохранять целостность устройства, а потому он может обманывать не датчик, который обмануть моет быть и впрямь не просто, а те

являются, увы, так же малым утешением. Да, их все труднее и труднее обмануть, но… Есть одно маленькое но. Трудно это сделать, имея крайне ограниченные сроки, нежелание разломать ноутбук, на котором хранятся защищенные данным средством данные и не хочется, чтобы кто-то догадался, что произошел взлом. Короче, от любопытных домочадцев или еще более любопытных сослуживцев. На худой конец, от случайного воришки, для которого ценность самого ноутбука неизмеримо выше, чем стоимость данных на нем. Но от злоумышленника, который целенаправленно «увел» именно Ваш ноутбук (а потому уже давно владеет Вашими отпечатками пальцев – это несложно, если оно ему нужно), обладает определенными временными, финансовыми и техническими ресурсами, а главное – головой…. От такого вора эти технологии не спасут. Просто потому, что ему не нужно будет сохранять целостность устройства, а потому он может обманывать не датчик, который обмануть моет быть и впрямь не просто, а те  устройства и программы, которые сверяют полученный от устройства сигнал с зашитым образцом. И это уже будет, возможно, намного проще. Я уже не говорю о возможности просто подключиться к винчестеру, если он не зашифрован и просто удалить эту систему защиты нафиг… Или даже просто прочитать данные.

устройства и программы, которые сверяют полученный от устройства сигнал с зашитым образцом. И это уже будет, возможно, намного проще. Я уже не говорю о возможности просто подключиться к винчестеру, если он не зашифрован и просто удалить эту систему защиты нафиг… Или даже просто прочитать данные.  Сегодня ходил на пилотный экзамен 70-113. Можно не бросаться искать в каталоге – там его нет (то ли пока, то ли вообще). Реально это

Сегодня ходил на пилотный экзамен 70-113. Можно не бросаться искать в каталоге – там его нет (то ли пока, то ли вообще). Реально это

архисложная. И лучше уж и права ограничить и антивирус поставить и вообще не расслабляться. Для компьютеров, на которых обрабатывается суперважная информация, можно и нужно еще и отдельный контроль надо всем и вся, а вот за обычными порой так пристально не следят.

архисложная. И лучше уж и права ограничить и антивирус поставить и вообще не расслабляться. Для компьютеров, на которых обрабатывается суперважная информация, можно и нужно еще и отдельный контроль надо всем и вся, а вот за обычными порой так пристально не следят.

Лекция в лингвистическом университете:

Лекция в лингвистическом университете:  поломать чужой труд (и, возможно, получить за это прибыль) всегда было предостаточно.

поломать чужой труд (и, возможно, получить за это прибыль) всегда было предостаточно.

даже подписано реально существующим человеком (не стал возиться с PGP подписью, но подозреваю, что она тоже может показывать что-то осмысленное). Мало того, если бы такие письма рассылались, то он мог бы их и подписывать. Проблема одна – такие письма никогда не были бы и не будут высылаться. Причины для столь резких заявлений? Легко.

даже подписано реально существующим человеком (не стал возиться с PGP подписью, но подозреваю, что она тоже может показывать что-то осмысленное). Мало того, если бы такие письма рассылались, то он мог бы их и подписывать. Проблема одна – такие письма никогда не были бы и не будут высылаться. Причины для столь резких заявлений? Легко.  В этом письме есть аттачмент. Ни одна, повторяю, ни одна крупная компания в здравом уме и трезвой памяти не станет сейчас рассылать что-либо из обновлений по e-mail. Тем более обновления безопасности. Это аксиома. Если Вам пришло обновление по почте – выкиньте его. Даже если сильно нужно. Лучше найдите его на сайте производителя. Этот сайт могут взломать, конечно, но это сложнее, чем отправить Вам такое письмо.

В этом письме есть аттачмент. Ни одна, повторяю, ни одна крупная компания в здравом уме и трезвой памяти не станет сейчас рассылать что-либо из обновлений по e-mail. Тем более обновления безопасности. Это аксиома. Если Вам пришло обновление по почте – выкиньте его. Даже если сильно нужно. Лучше найдите его на сайте производителя. Этот сайт могут взломать, конечно, но это сложнее, чем отправить Вам такое письмо.