UAC

Один из моментов, в которых я коснусь конкретной технологии. Просто потому, что это та самая технология, шумиха вокруг которой поднята из-за неверного понимания ее предназначения, ее возможностей и сценариев ее использования. Непонимание это, как мы полностью согласились с Вадимсом Подансом, вина целиком и полностью компании Microsoft. Они не смогли донести до общественности простые достаточно истины. Впрочем, и обчественность хороша. Лишь бы обгадить светлое дело

Один из моментов, в которых я коснусь конкретной технологии. Просто потому, что это та самая технология, шумиха вокруг которой поднята из-за неверного понимания ее предназначения, ее возможностей и сценариев ее использования. Непонимание это, как мы полностью согласились с Вадимсом Подансом, вина целиком и полностью компании Microsoft. Они не смогли донести до общественности простые достаточно истины. Впрочем, и обчественность хороша. Лишь бы обгадить светлое дело коммунизма защиты информации. =) Потому на данный момент сложились два радикальных мнения на UAC:

1) UAC это то, что необходимо выключить немедля.

2) UAC защищает от взломов, хулиганов, тайфунов, землетрясений и бородавок, а так же помогает в любви.

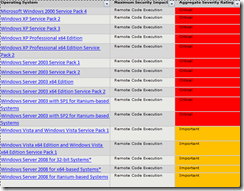

Я постараюсь, как всегда, плюнуть посередине, так что получайте мой взгляд. Данный функционал не защищает Ваш компьютер. У него нет такого назначения. Так же, как нет такого назначения у NAP – он не несет с собой никакой активной защиты. Наличие UAC просто-напросто позволяет наиболее удобным пока способом из всех, мне известных, реализовать принцип наименьших привилегий. Плюс к этому даже администратору оно по умолчанию обрезает привилегии (что вовсе не является оправданием работы из-под оного администратора). Плюс к этому наблюдаются некоторые побочные эффекты. Например, на момент публикации вот этого моего сообщения не было известно ни одного руткита, который устанавливался бы при включенном UAC. А если посмотреть на последний бюллетень по безопасности от MS, то выяснится еще такая картинка (кликабельно): Как видим, уязвимость везде, кроме Vista и Server 2008 оценена как Critical. При чем, если почитать оный бюллетень внимательно, то выяснится, что именно UAC’у Vista и Server 2008 обязаны снижением уровня опасности до Important. Так что штука достаточно полезная и сама по себе.

Как видим, уязвимость везде, кроме Vista и Server 2008 оценена как Critical. При чем, если почитать оный бюллетень внимательно, то выяснится, что именно UAC’у Vista и Server 2008 обязаны снижением уровня опасности до Important. Так что штука достаточно полезная и сама по себе.

Однако, в этой серии я взял за правило ругать технологии, а не хвалить их. Продолжаем в том же духе. Итак, недостатки.

1) если его отключить, он не будет работать. «так это… того… если антивирус отключить, то он тоже не будет работать»,- возразите Вы. Да так-то оно так. Только когда я гуглю название антивируса, то первым выскакивает сайт компании, а в случае с UAC первым идет

дадада, первыми идут разные “взломщики UAC”. На втором месте UAC Step By Step Guide от Microsoft, на третьем информация о том, что UAC создан для того, чтобы раздражать пользователей. На 4м почетном месте та самая моя статья. А дальше в перемешку советы как эту функцию отключить и почему этого делать вроде бы как и нельзя. Учитывая, сколько пользователей попало ко мне на блог по различным сочетаниям слов “Vista”, “UAC” и “отключить”…

Мало того, ативирусы научились быть практически незаметными, а UAC нет. Потому неподготовленному пользователю он якобы мешает, отчего он и начинает попадать на мой блог ;)

2) в случае, когда UAC работает по стандартной схеме, а не так как предложил Артем Проничкин в одном из комментариев к моему прошлому сообщению на тему UAC, то есть у пользователя есть доступ к учетной записи с административными привилегиями… короче, в этом случае именно пользователь определяет, что разрешить запускать, а что не разрешать. А пользователь, как мы давно уже выяснили, это обычно слабое звено. То есть вполне может решить, что вот именно эту музыкальную открытку в формате .exe ему следует запустить.

3) Если вредоносная программа уже на компьютере и работает, то, насколько я понял из объяснений того же Артема, ей ничего не стоит влезть в административную сессию с повышенными привилегиями, когда пользователь ее начнет.

Итак, я пока закончил свою серию публикаций про недостаточность многих технических и прочих средств обеспечения безопасности самих по себе. Вроде бы ничего не забыл. Если забыл – дайте знать – исправлюсь. =)

Ссылки на публикации серии:

Часть 6: процедуры и регламенты + принцип наименьших полномочий

Часть 7: резервное копирование

Комментариев нет:

Отправить комментарий